22.08.2017

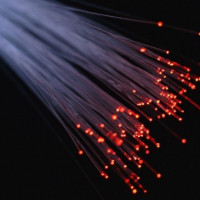

Как осуществляются DDoS-атаки?

Забирай себе, расскажи друзьям!

Читайте также на нашем сайте:

Показать еще

«Хочешь знать тайну беззакония? Не любите, да не любимы будете…»

«Хочешь знать тайну беззакония? Не любите, да не любимы будете…»

В современном мире, где энергетические потребности постоянно растут, высоковольтные генераторы играют ключевую роль в обеспечении надежности и эффективности энергосистем.

В современном мире, где энергетические потребности постоянно растут, высоковольтные генераторы играют ключевую роль в обеспечении надежности и эффективности энергосистем.

Ученые случайно обнаружили необычное поведение растения под названием церопегия Сандерсона: оказалось, что цветок умеет привлекать в свою ловушку мушек-нахлебников, источая запах умирающих пчел, который привлекает этих насекомых. Подробнее о схеме такого хитрого обмана читайте далее.

Ученые случайно обнаружили необычное поведение растения под названием церопегия Сандерсона: оказалось, что цветок умеет привлекать в свою ловушку мушек-нахлебников, источая запах умирающих пчел, который привлекает этих насекомых. Подробнее о схеме такого хитрого обмана читайте далее.